Bezpečnost organizací #2: Další kroky

V druhé části článku o bezpečnosti organizací se zaměříme na ty organizace, které už řeší bezpečnost na základní úrovni a představíme další dvě úrovně, na které je možné posunout svoji bezpečnost.

Pokud jste ještě nečetli první část seriálu, tak doporučujeme začít s ní 🙂

Level #2: Průměrně bezpečná organizace

Organizace na této úrovni již nejsou pro útočníky snadnou kořistí, a pokud organizace dodržuje níže uvedená bezpečnostní pravidla, výrazně snižuje riziko úspěšného útoku.

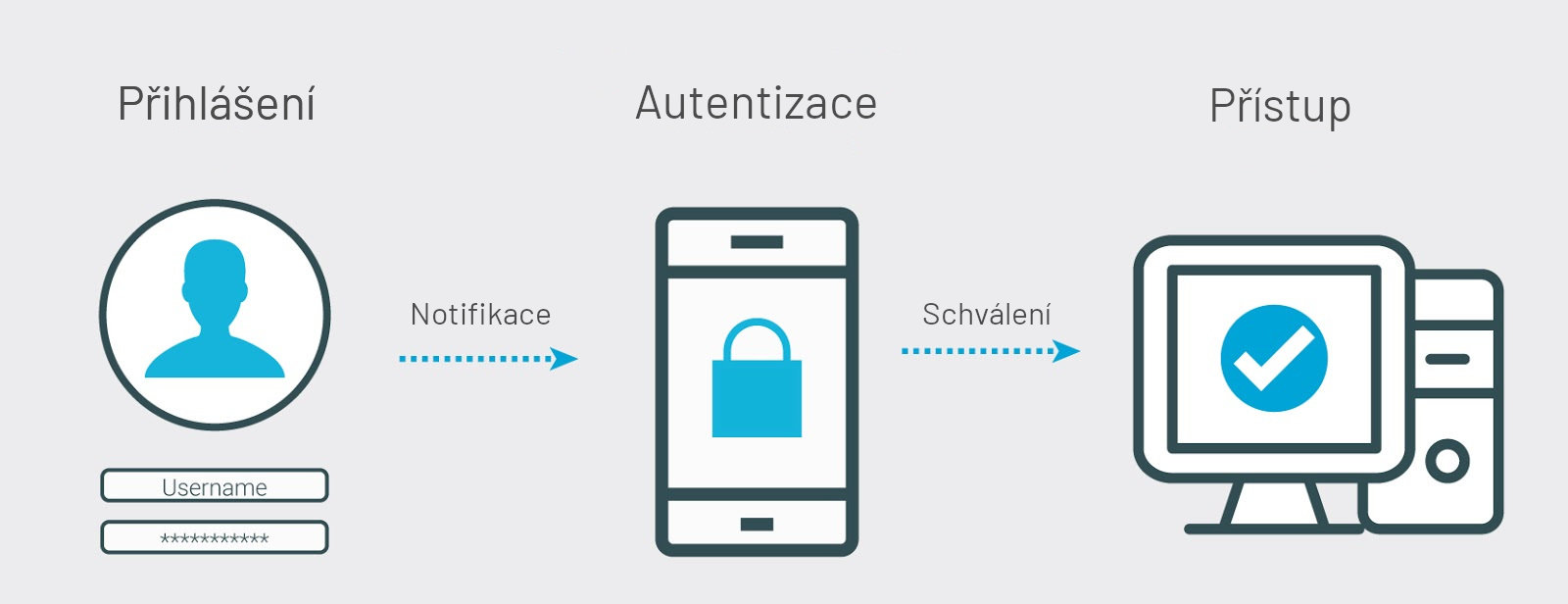

Dvouofaktorová autentizace (ověření)

V první řadě je důležité, aby každý člen týmu měl zajištěné firemní účty pomocí druhého faktoru (2FA).

To znamená, že pro úspěšné přihlášení je nutné nejen zadat správné přihlašovací jméno a heslo, ale také

potvrdit pomocí SMS nebo tokenu (softwarového nebo hardwarového). V ideálním případě uživatelé používají například

Windows Hello, případně biometrii přes Apple Touch ID/Face ID, nebo hardwarový token Yubikey.

Příklad dvoufaktorového ověření/autentizace pomocí notifikace do mobilu

Správce hesel

Ideální stav je, pokud je v organizaci nastaven správce hesel (password manager), kde má zaměstnanec jedno hlavní heslo a pro každou službu má vytvořené jedinečné a těžko prolomitelné heslo. V praxi to znamená, že má jiné heslo pro e-mailový účet, jiné pro službu trackování času, jiné pro sociální síť a jiné pro další služby. Pokud dojde k úniku hesla k jedné službě, nebudou tak ohroženy účty v jiných službách.

Onboarding/offboarding

Společnost má jasné postupy pro proces zaučení a odchodu zaměstnanců (onboarding a offboarding). Zaměstnancům, kteří budou v organizaci pracovat a nemají potřebné znalosti pro zabezpečení systémů, budou pomáhat starší kolegové, aby jim pomohli systémy nastavit a naučit se je používat. V případě odchodu zaměstnance jsou všechny účty a tokeny s ním spojené zneplatněny. To zahrnuje i odstranění veřejného klíče ze všech serverů a míst, kde bylo možné se s jeho pomocí přihlásit.

Síť VPN

Organizace úrovně 2 používá k přístupu k interním službám podnikovou síť VPN, která je omezena určitým rozsahem IP adres, jež umožňuje komunikaci s nimi. Toto omezení platí i na úrovni portů, pokud je server vystaven internetu.

Šifrování disků

Disky notebooků/pracovních stanic zaměstnanců společnosti jsou zašifrovány tak, aby v případě ztráty nebo krádeže nebylo možné získat přístup k jejich datům. K šifrování se používá například nástroj BitLocker pro systémy Windows nebo LUKS pro systémy Linux.

Wifi sítě

Dalším bodem jsou sítě Wifi v organizaci. Firemní síť určena pro zaměstnance má heslo, které je velmi obtížné prolomit. Pro návštěvníky je určena jiná síť a přes tuto se interní data neposílají. Když už mluvíme o interních sítích - náhodné ethernetové porty v budově, například v konferenční místnosti, kde probíhají pohovory s uchazeči o zaměstnání, nejsou implicitně připojeny k interní síti.

Aktualizace software

Úroveň 2 končí pravidelnou kontrolou aktualizací softwaru používaném na počítači nebo na serverech. Každý den jsou objevovány nové zranitelnosti a několikrát do roka se objeví zranitelnost, která se týká vás a vašeho počítače/serveru. Proto je dobré pravidelně sledovat aktualizace a neodkládat jejich instalaci do systému.

Level #3: Bezpečná organizace

V rámci této úrovně je vhodné mít osobu zodpovědnou za IT bezpečnost v organizaci. Nemusí se nutně jednat o odborníka na bezpečnost na plný úvazek, důležité však je, aby se touto agendou zabýval někdo ze společnosti a byl k dispozici jako kontaktní osoba pro oblast IT bezpečnosti. Může to být externí pracovník, ale také člověk, který se stará o servery, vývojář nebo jiná technicky zaměřená osoba s přesahem a povědomím o bezpečnosti.

V následujících odstavcích popíšeme, jaké oblasti je vhodné pokrýt na této úrovni.

IDS

Systémy IDS (Intrusion Detection Systems), česky systémy pre detekci vniknutí, jsou jedním z nástrojů pro detekci a minimalizaci útoků na vaši infrastrukturu. Mohou analyzovat veškerý provoz z internetu a porovnávat jej se známými útoky/hrozbami. Systém IDS však sám o sobě nezakročí, k tomu se již používá systémy IPS - Intrusion Prevention Systems. Ty mohou rozhodnout, zda do infrastruktury pustit potenciálně nebezpečný provoz.

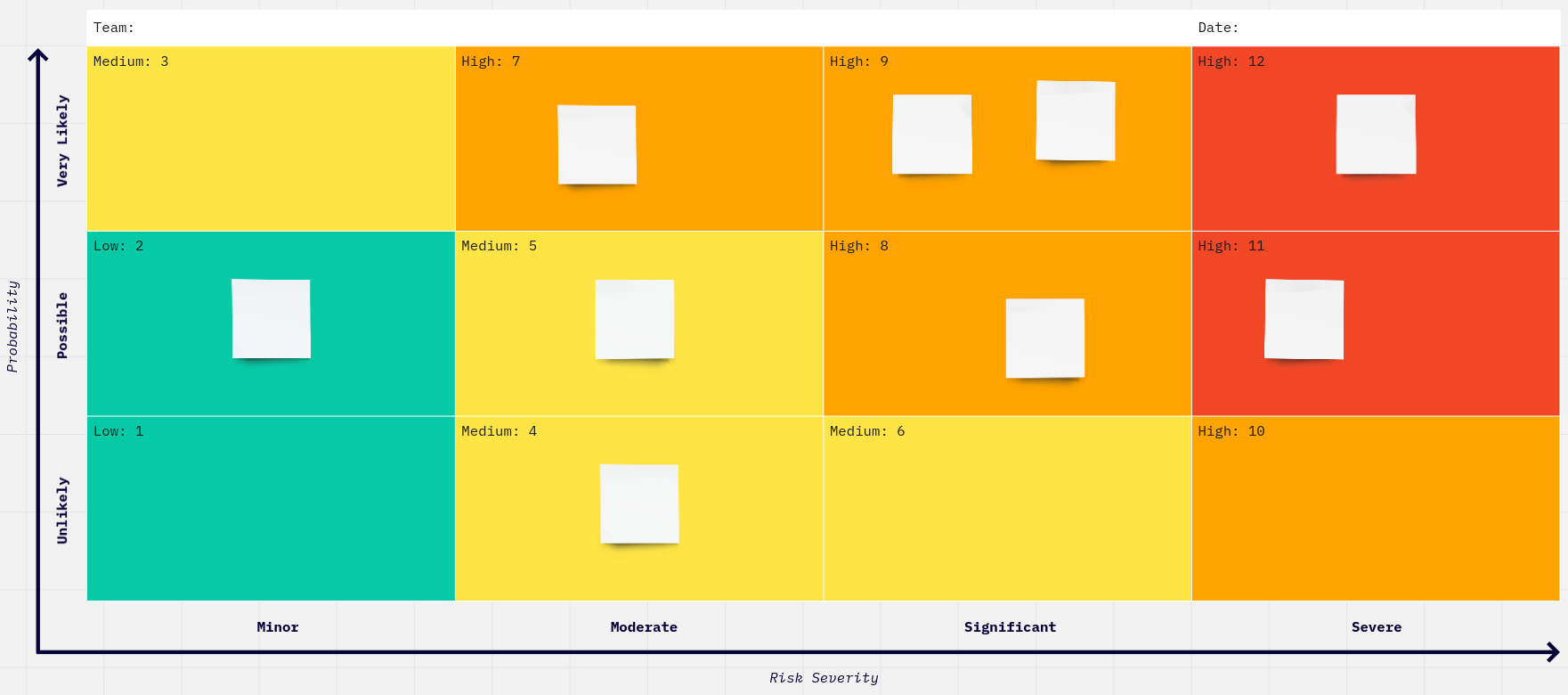

Risk assessment

Dalším procesem výrazně snížujícím pravděpodobnost napadení organizace je hodnocení rizik (risk assessment).

Cílem je zmapovat potenciální rizika v organizaci (fyzická bezpečnost, sociální inženýrství, zastaralý software,

zranitelnosti, vedení seznamu aktiv spravovaných organizací - asset management, ...) a přidat k nim důsledky a ztráty,

které mohou způsobit. Příkladem může být ztráta dobré pověsti nebo finanční ztráta, pokud útočník získá citlivé údaje uživatele.

Jeden z přístupů při hodnocení rizik (risk assessment)

Skener webových stránek a domén

Organizace na této úrovni pravidelně provádějí vlastní nebo externí skenování webových stránek a serverů, aby získali představu o tom, jak si vedou v oblasti zabezpečení svých systémů. Zde může být užitečný například náš skener - ten doporučujeme spustit alespoň jednou za čtvrt roku. Rádi se s vámi domluvíme na realizaci skenu v rámci konzultace IT bezpečnosti. Výstup skenu může být také součástí bezpečnostního auditu organizace.

Izolace serverů a služeb

Pokud máte větší počet serverů, je dobré izolovat služby a servery, aby kompromitace jednoho z nich neohrozila ostatní. Toho lze dosáhnout tak, že každá služba běží na samostatném serveru/virtuálce (VM) a v ideálním případě jsou jednotlivé služby na serveru také izolovány v kontejnerech. Tím se zajistí, že útočník, který se dostane do serveru/služby (jinými slovy, nabourá se do ní), nebude mít přístup k datům jiného serveru/služby.

Vzdělávání v kyberbezpečnosti

Je také vhodné, aby organizace měla zavedeno podnikové školení o bezpečnosti IT. Buď prostřednictvím externích společností, nebo interním předáváním znalostí mezi zaměstnanci. Pokud tato školení nemáte nastavena, doporučujeme se poradit s odborníkem a připravit si alespoň základní znalosti o kybernetické bezpečnosti, které by měl mít každý zaměstnanec v organizaci.

Závěrem

A to je vše k druhé části našeho seriálu. Máte zájem dozvědět se více a chcete si s námi promluvit o auditu bezpečnosti IT ve vaší organizaci? Neváhejte nás kontaktovat prostřednictvím našeho kontaktního formuláře.

Připomínáme, že nás můžete sledovat na sociálních sítích (Linkedin, Twitter, Facebook), abyste nepřišli o nové články a pokračování seriálu o firemní bezpečnosti. Pokud si myslíte, že tato série článků bude pro někoho přínosná, budeme vděční za sdílení 🙂